ゼロデイ攻撃とは?攻撃の手口や対策について徹底解説

(※この記事は、2024年4月26日に更新されました。)

現代社会ではデジタル化が進み、私たちの生活にはインターネットやコンピューターが欠かせなくなりました。

このような恩恵にあやかることで生活は便利になりますが、その反面、サイバー犯罪者にとって格好のターゲットになることがあり、その一例として、未修正の脆弱性を悪用してシステムに侵入して深刻な被害をもたらすという「ゼロデイ攻撃」が挙げられます。

そこで本記事では、ゼロデイ攻撃について、起こる原因や対策などを見ていきます。

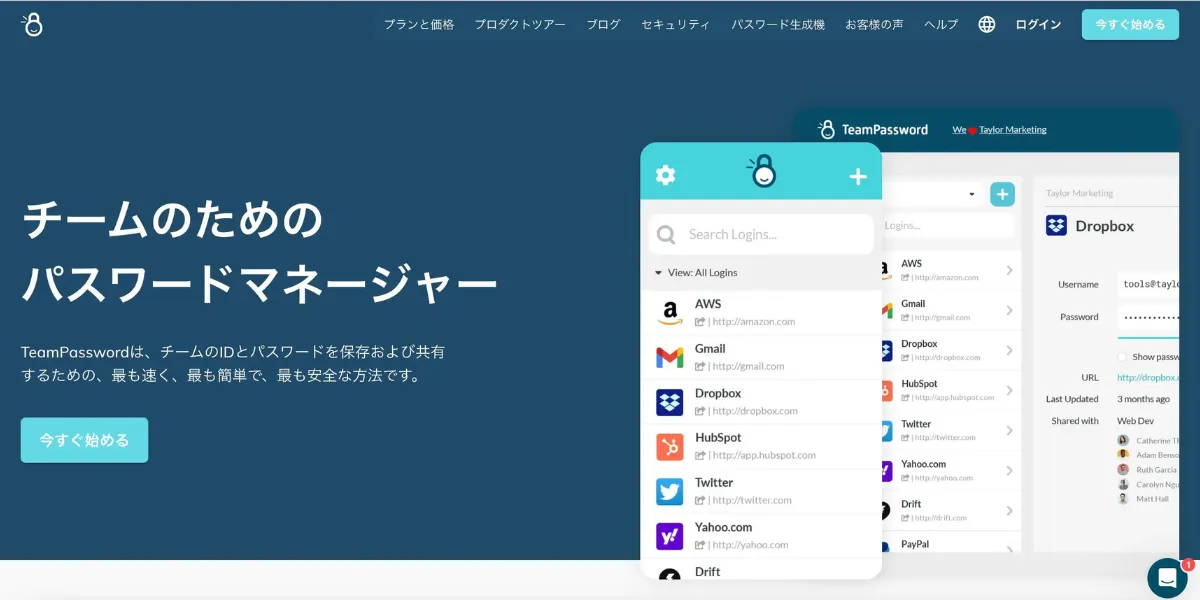

サイバーセキュリティ対策強化の一環としてパスワードマネージャーをお探しの方は、TeamPasswordの14日間の無料トライアルをぜひお試しください。

【目次】

Table of Contents

ゼロデイ攻撃とは

ゼロデイ攻撃は、ソフトウェアの脆弱性を突いたサイバー攻撃の一つであり、「ゼロデイ」とは、その脆弱性がまだソフトウェアの開発者やベンダーによって発見されていないか、あるいはまだ修正プログラムが提供されていない段階で攻撃者によって利用されることを指し、それで攻撃者は、ゼロデイの脆弱性を利用してシステムに侵入して、機密情報を盗み取ったり、システムを制御したりすることができます。

この攻撃手法は、通常、セキュリティプログラムやパッチを通じて修正される前に、攻撃が行われる可能性が高いため、非常に深刻な脅威となるのです。

ゼロデイ攻撃の手口

ゼロデイ攻撃の手口は、大体次のようなステップで進行します。

-

脆弱性の発見:ソフトウェアのコードの中にあるバグやセキュリティ上の欠陥など、ソフトウェアやシステムに存在する未修正の脆弱性を攻撃者が見つける。

-

脆弱性の利用:攻撃者は、その発見された脆弱性を悪用してマルウェアを埋め込みシステムに侵入し、そこからシステム内にアクセスして制御を取ることができるようになる。

-

攻撃の実行:攻撃者は、システム内で機密情報の窃取やシステムの破壊など、悪意のある目的が含まれるさまざまな行動を実行する。

-

発覚の回避:攻撃者は、攻撃が検知されるのを避けるために、検知技術やセキュリティ対策を回避する手法を使うか、サイバー攻撃を行う前に素早く行動を終了する。

-

情報の損失や被害の最小化:攻撃者は、攻撃が発覚した場合に情報漏洩や被害を最小限に抑えるために、ログの削除や追跡されにくくする手法のなど、さまざまな手段を用いる。

ゼロデイ攻撃は、攻撃者が未修正の脆弱性を利用するため、通常用いられるような防御策が有効ではないことが特徴です。

ゼロデイ攻撃を受けやすい企業

ゼロデイ攻撃は「未修正の脆弱性を利用する」という特徴がありますが、ゼロデイ攻撃を受けやすい企業の傾向などはあるのでしょうか。

サイバー攻撃の手口とそのターゲットの基本的な関係を知るべく、彼らがどのような企業を狙った攻撃を行っているのか、その特徴を以下に挙げてみましょう。

-

古いシステムやソフトウェアを使っている:旧バージョンのシステムやソフトウェアを使っている企業は、脆弱性が未解決のまま残っている可能性が高く、ゼロデイ攻撃の標的となりやすい。

-

セキュリティ意識が低い:セキュリティに対する意識が低い企業は、セキュリティ対策の実装が不十分であり、例えば、送信元を確認することなくメールを開いて攻撃者のマルウェアに感染してしまうなど、簡単に侵入できる状態になっている可能性が高く、その脆弱性が発見されてしまうことが多い。

-

外部からのアクセスが多い:多くの外部ネットワークやインターネットを介したサービスを提供している企業は、攻撃の標的となりやすい傾向がある。外部からのアクセスが増えるほど、攻撃の手口も多様化し、標的にされる可能性が上がる。

-

重要な業界や部門である:特定の業界や部門は、攻撃者にとって特に魅力的な標的となることがある。例えば、金融機関や政府機関は、重要な情報や資産を保有しているため、攻撃者にとっての価値が高い。

-

セキュリティ対策が不十分:例えば、アップデートやパッチの適用が怠られていたり、セキュリティポリシーが緩かったりというように、セキュリティ対策が不十分である企業は、攻撃の標的となりやすい。

-

情報漏洩の過去がある:以前に情報漏洩やセキュリティ侵害などのサイバー攻撃を受けたことがある企業は、攻撃者が以前の侵害の手口や脆弱性を再利用することがあるため、攻撃者にとって攻撃対象として見られやすい。

ゼロデイ攻撃への対策

では、ゼロデイ攻撃のターゲットにならないようにするにはどうすればいいのでしょうか、また万が一狙われたとしても攻撃を回避する方法はあるのでしょうか。

以下で、ゼロデイ攻撃からの被害を最小限に抑えるための具体的な対策を見てみましょう。

対策:

-

脆弱性管理:システムやソフトウェアの脆弱性を定期的に監視し、アップデートやパッチを迅速に適用したり、脆弱性の発見や修正に積極的に取り組む。

-

セキュリティ意識の向上:従業員や関係者に対して、セキュリティ意識を上げるトレーニングや教育を提供することが重要であり、ソーシャルエンジニアリングやマルウェア攻撃、およびフィッシング攻撃などの手法について理解し、慎重な行動を促すようにする。

-

アクセス制御と権限管理:最小限の権限原則を適用し、必要最低限の権限のみを付与することで、不正なアクセスや権限の悪用を防止する。また、アクセスログを監視し、不審なアクティビティを検知することも重要。

-

ネットワークセグメンテーション:例えばクラウド環境では、多くの場合、同じインフラストラクチャを共有するため、一つの脆弱性が複数の顧客に影響を及ぼす可能性がある。そのため、ネットワークをセグメント化し、機密情報が関わるようなデータやシステムを分離することで、攻撃が広がるのを防ぐ。攻撃が1つのセグメントに侵入した場合でも、他のセグメントに被害が広がらないようにする。

-

侵入検知システムの導入:インライン侵入検知システム(IDS)や侵入防止システム(IPS)などのセキュリティ製品を導入し、異常なトラフィックや攻撃を検知して阻止する。

そして、このような対策を実行する際に有用なのがパスワード管理ツールです。

パスワード管理ツールで機密情報を管理すると、アクセスの履歴や不正なログインの特定など、生身の人間だと限界があるような情報管理をしっかりとやってくれます。

ただ、そのようなツールを今すぐ使いたいとなっても、使い方が難しかったりコストが大きな負担になると、使うのを躊躇ってしまうかもしれません。

そこで、簡単に始められてコストも大きな負担にならないパスワード管理ツールとして TeamPassword がおすすめです。

TeamPassword でゼロデイ攻撃対策

TeamPassword は、チームや組織が共有するパスワードを安全に管理するためのパスワード管理ツールであり、アクセスの制限やパスワード生成機能など、強固な情報管理を目的としたさまざまな機能が備わってます。以下でその主な機能を見てみましょう。

グループと共有

TeamPassword では情報を共有するグループを作ることができます。

例えば、企業の中でも「営業」や「マーケティング」など、必要に応じてグループを作って、そこでパスワードなどの機密情報を共有できます。

また、その際に誰がアクセスできるかなどを設定することができ、例えは業務委託などの外部の人をグループに入れることもできますし、アクセスの必要がなくなれば、都度その人をグループからサッとクリックして外すことができます。

2FA(二段階認証)

TeamPassword には 2FA(二段階認証)の機能があり、通常、ユーザーはまずログイン時にパスワードを入力し、その後、個人のスマートフォンなどの登録されたデバイス(通常はスマートフォン)に送られてくる一時的なコードや認証トークンを入力する必要があります。

この「第二の要素の追加」によって、不正なアクセスからの保護が強化されます。

アクティビティの追跡

TeamPassword では、アクティビティを追跡することができ、特定のアクションやイベントが発生した際にそれが記録され、管理者やチームメンバーは、例えば誰がパスワードを変更したかや、誰がいつアクセスしたかなどを追うことができます。

また、何らかのアクションがあった場合にそれをメールで知らせるように設定することもできるので、万が一不正行為があった場合に速やかな対応ができるようになります。

TeamPassword でゼロデイ攻撃に備えませんか。

こちらから無料トライアルにサインアップして、TeamPassword の強固なセキュリティソリューションをぜひ体験してください。